Redes

Los ciberdelincuentes son más astutos que nunca, desplegando cada vez más técnicas sigilosas dirigidas por humanos para llevar a cabo sus ataques mediante amenazas cibernéticas. Leer más…

Almacenamiento y respaldo

La copia de seguridad de OneDrive con Microsoft 365 es un proceso simple y directo que se debe realizar manualmente. Leer más…

Proteja El Lado Ciego De Su Red

Proteja El Lado Ciego De Su Red actualmente en el trabajo híbrido, hay muchas implicaciones de seguridad de red a considerar. Leer más…

Consultoria TI

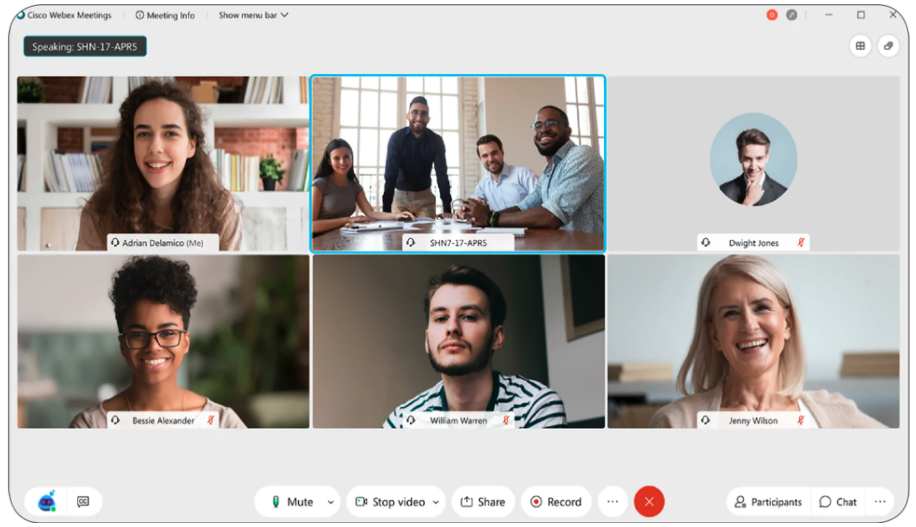

Estrategias pra una videoconferencia Sea cual sea el lado de la cámara en el que te encuentres, usa estos consejos. Leer más…

Seguridad y vigilancia

Implementar un sistemas de monitoreo convencional no solo consta del pago inicial, en muchos casos implica costos a largo plazo por eventualidades que no se toman en cuenta desde un inicio. Leer más…

Consultoria TI

Ayudar a su negocio a ahorrar dinero es uno de los motivos especiales para lograr dichos fines el garantizar la seguridad. Leer más…

Licenciamiento

La cuestión es que SD-WAN significa cosas diferentes para diferentes proveedores y, a veces, incluso cosas diferentes para el mismo proveedor. Leer más…

Redes

El equipo utilizado para lavar la ropa, calentar el agua y acondicionar el aire del edificio generalmente se lleva al límite. Leer más…

Seguridad y vigilancia

La única constante es la necesidad de información procesable sobre cómo y dónde se produce la contracción, quién es responsable. Leer más…

Redes

Los ciberdelincuentes pueden utilizar todas y cada una de las diferentes de técnicas de ataque, en cualquier combinación que deseen. Leer más…