Robo De Información

¡Proteja Su Correo Electrónico Ahora! Cómo luchan las organizaciones contra el robo de información con productos de seguridad para proteger su correo electrónico de mensajes, archivos adjuntos y enlaces maliciosos, los intentos de phishing han tenido que volverse más sofisticados. Este es un proceso continuo en el que los atacantes desarrollan nuevas técnicas que les ayudan a evadir las soluciones de seguridad del correo electrónico para llegar a sus objetivos de usuarios finales.

Recientemente nos encontramos con un correo electrónico de phishing capturado por Datto SaaS Defense que utilizaba múltiples técnicas de evasión, cada una dirigida a un mecanismo de detección diferente. Estas técnicas, cuando se combinaron juntas, le permitieron eludir muchas soluciones de seguridad de correo electrónico.

En esta publicación de blog, lo guiaré a través de las diferentes técnicas de evasión utilizadas en este ataque, explicaré por qué ayudan a que el ataque pase desapercibido y sugeriré cómo podrían identificarse.

SEGURIDAD

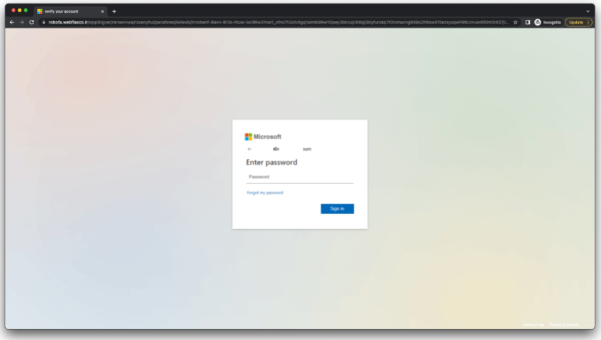

El correo electrónico en sí atrae al usuario para que haga clic en un enlace al informarle que su contraseña de Office 365 está a punto de caducar. El usuario hace clic en el enlace para actualizar su contraseña y llegar a esta página web falsa de inicio de sesión de Microsoft.

Puede parecer que la página contiene un formulario normal, pero no usa la etiqueta <form> real en HTML como lo haría un sitio web legítimo de Microsoft. Los atacantes crearon el ‘formulario’ usando etiquetas <div> y CSS para que tuvieran el mismo aspecto, como puede ver en el siguiente código HTML.

Muchos motores de detección de phishing escanearían el HTML en busca de una etiqueta <form> para investigar el formulario y revelar intentos de robo de credenciales. El hecho de que el formulario parezca legítimo hace que la página no sospeche de las víctimas. El hecho de que no haya una etiqueta <form> en el HTML evita que los motores de detección de phishing identifiquen el formulario ilegítimo.

Algunos motores de detección de phishing escanean la página web en busca de campos que soliciten la contraseña del usuario (por lo general, variaciones de la frase «ingresar contraseña»). Luego investigan estos campos para verificar si son legítimos.

En esta página web de phishing, los atacantes utilizaron imágenes del texto en lugar del texto real cada vez que se escribía la palabra contraseña.

Se espera que el phishing siga evolucionando y las soluciones de seguridad deberán mantener el ritmo para evitar que los ataques de phishing eludan sus motores de detección.

Si bien la mayoría de las soluciones de seguridad de correo electrónico dependen de los datos de intentos de phishing conocidos, Datto SaaS Defense adopta un enfoque independiente de los datos. Datto SaaS Defense detecta amenazas de phishing nuevas y desconocidas que otras soluciones pasan por alto al analizar la composición de un correo electrónico, una URL y una página web seguros en lugar de buscar técnicas de phishing conocidas. Esta es la razón por la cual este ataque en particular (así como muchos otros) fue detenido por Datto SaaS Defense pero pasó por alto otras soluciones de seguridad de correo electrónico.

Agradecemos a: